“Google Menghentikan Layanan Unlimited Storage untuk Universitas Islam Indonesia”

Dampak dari kebijakan terbaru Google ini dirasakan oleh banyak sekali Perguruan Tinggi di Indonesia, tidak hanya di Universitas Islam Indonesia. Oleh karena itu, Badan Sistem Informasi sebagai pengelola layanan IT di UII berusaha semaksimal mungkin meminimalkan disrupsi proses bisnis di UII. Efektif per 1 Juli 2022 pembatasan layanan cloud storage Google yang mencakup Email, Dokumen (Google Docs, Google Sheets, Google Slides), Penyimpanan (Drive), dan Foto (Google Photos) akan diberlakukan dengan rincian estimasi pembatasan sebagai berikut :

- Kuota penyimpanan untuk Dosen dan Tendik UII : 80GB / user

- Kuota penyimpanan untuk Mahasiswa Aktif UII : 15GB / user

Besaran maksimal tersebut dapat berubah jika ada perubahan kebijakan lebih lanjut. Untuk layanan unit, saat ini BSI tidak menerima permintaan baru, dan akan ada kebijakan lebih lanjut mengenai hal ini.

Segenap Civitas Akademik UII dihimbau untuk melakukan backup data apabila penggunaan cloud storage Google saat ini melebihi kapasitas yang telah ditentukan. Untuk melakukan pengecekan seberapa besar penggunaan storage pada akun Google Anda, silakan akses tautan : https://drive.google.com/

Dalam artikel kali ini kita akan mengupas terkait dengan teknis cara backup data dari akun Google dan bagaimana cara memigrasikan data yang ada di lokal storage komputer ( hasil backup dari Google ) ke OneDrive UII.

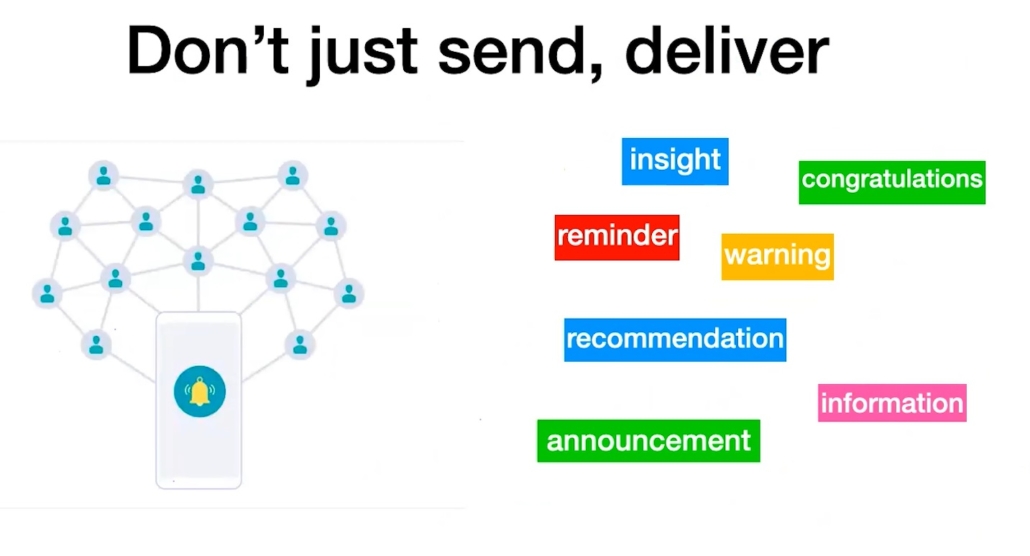

Dalam proses backup data ini, diharapkan seluruh sivitas akademik UII dapat mengelola file atau melakukan manajemen file dengan lebih baik sehingga layanan cloud storage ini dapat difungsikan secara maksimal untuk proses bisnis atau aktivitas akademik di Universitas Islam Indonesia. Kita dapat mulai mengklasifikasikan data menjadi 2 bagian :

- Hot Data

Data yang sering diakses. Seperti data perkuliahan berjalan, data perkantoran aktif, data penelitian aktif, dan sejenisnya.

Hot data dapat disimpan di Google Drive. - Cold Data

Contoh cold data : arsip, dokumen scan, catatan rapat yang sifatnya arsip dan sejenisnya, yg hanya diakses sesekali ( jarang diakses ).

Cold data kami rekomendasikan untuk disimpan di OneDrive UII (kapasitas 1TB atau 1000GB).

BSI tidak merekomendasikan Google Drive sebagai tempat penampungan data-data backup personal. Silakan pergunakan akun personal (Gmail personal yg dapat diupgrade ke Google One – kisaran 250ribu per tahun), atau sekiranya enggan berlanggan, bisa menggunakan OneDrive UII. BSI menghimbau bahwa penggunaan layanan Google hanya dipergunakan untuk keperluan akademik saja.

Berikut ini beberapa alternatif cara untuk melakukan backup data dari cloud storage Google ke storage lokal komputer :

Backup data dengan google Takeout

Google Takeout merupakan aplikasi dari Google untuk membackup seluruh data di akun Google kita, termasuk Gmail, Google Photos, Google Drive, dll. Jika penyimpanan komputer lokal terbatas, kita dapat membackup / export data dari Google Takeout mulai per 1GB. Sehingga dapat didownload sedikit demi sedikit dan dipindah ke storage lain misalnya ke hardisk external atau cloud storage OneDrive UII.

Berikut ini manual panduan penggunaan Google Takeout : https://docs.google.com/document/d/1r1N45gzLDfzGDZ_LpQlSZgrcZbiMcCLxZNo1-FKI3BE/edit?usp=sharing

Berikut ini video panduan penggunaan Google Takeout :

Backup data dengan Google Drive Desktop metode mirror file

Dengan Google Drive Desktop “Mirror Files”, seluruh data dari Cloud Storage Google Drive akan terbackup dan tersinkron ( Backup and Sync ) dengan komputer kita.

Proses tersebut akan memakan storage lokal komputer. Jadi, pastikan penyimpanan lokal cukup untuk menampung data dari Google Drive.Data yang telah terbackup dalam folder Google Drive di komputer lokal, dapat langsung dipindah ke folder lain atau diupload ke OneDrive UII.

Jika kita memindahkan / menghapus data dalam folder Google Drive di komputer lokal maka data yang ada di Cloud Storage Google juga akan terhapus.

Backup data dengan Google Drive Desktop metode stream file

Dengan Google Drive Desktop “Stream Files” kita dapat mengakses file dari Google Drive melalui komputer tanpa menggunakan penyimpanan lokal komputer.

Kita dapat memilih, data yang mana yang akan dibackup. Sehingga kita dapat menyesuaikan jumlah data yang akan dibackup dengan kapasitas penyimpanan lokal komputer kita. Data yang telah tersimpan di komputer lokal dapat sedikit demi sedikit dipindahkan ke penyimpanan lain. Misalnya diupload ke OneDrive UII.

Sebagai alternatif penyimpanan, Universitas Islam Indonesia menyediakan OneDrive kapasitas 1TB untuk Civitas Akademik UII. Berikut ini manual panduan penggunaan OneDrive Universitas Islam Indonesia : https://docs.google.com/document/d/1-GvSIg8KEp0jOrWTNpa6r9BpqgsF01c75oR4Gwwm1p0/edit?usp=sharing

Artikel ini disarikan dari pelaksanaan UIIAcademy #38 dengan tema “Migrate Google to Microsoft” yang disampaikan oleh Bapak Endro Mustofa, S.Kom. pada hari Jum’at, 17 Juni 2022. Berikut ini video dokumentasi UIIAcademy #38 yang dapat diakses melalui kanal Youtube Badan Sistem informasi UII.

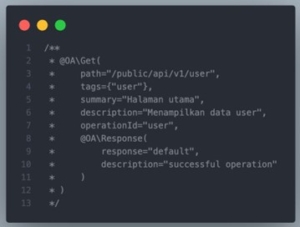

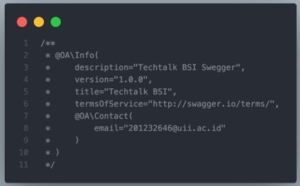

UI interaktif yang dapat digunakan di browser untuk memvisualisasikan definisi OpenAPI Specification.

UI interaktif yang dapat digunakan di browser untuk memvisualisasikan definisi OpenAPI Specification. Paket ini adalah pembungkus Swagger-php dan swagger-ui yang diadaptasi untuk bekerja dengan Lumen.

Paket ini adalah pembungkus Swagger-php dan swagger-ui yang diadaptasi untuk bekerja dengan Lumen.

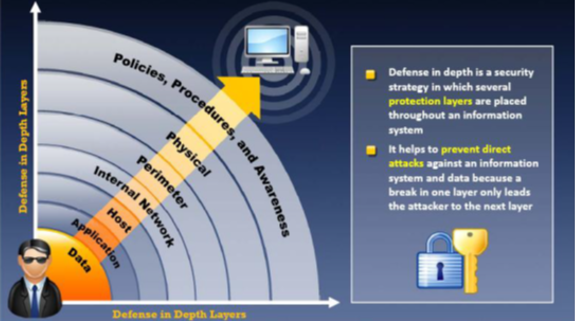

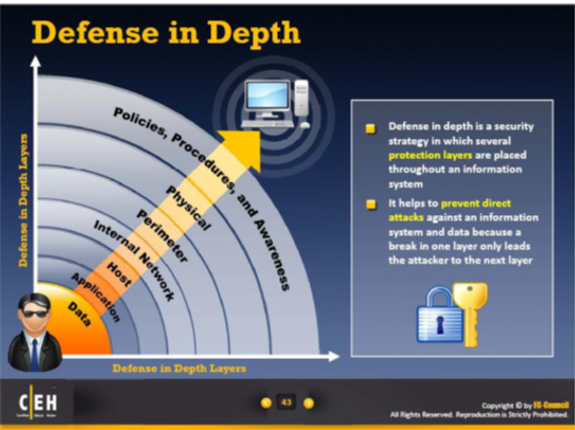

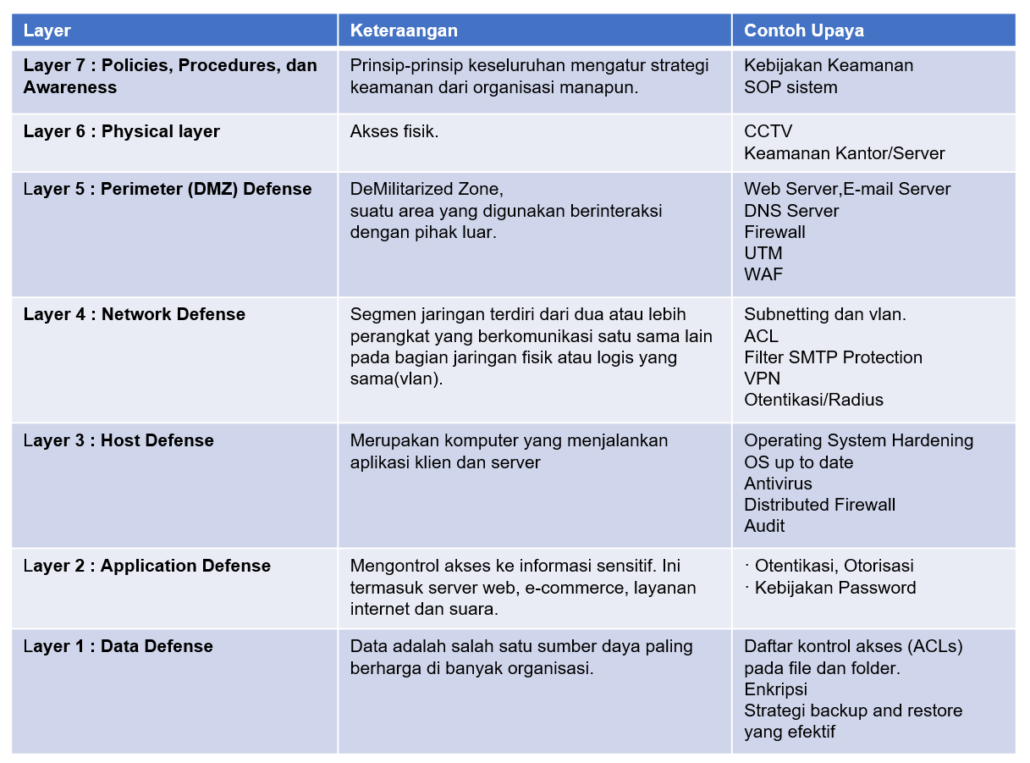

Mengamankan Data dan Informasi sesuai dengan tingkat klasifikasinya, untuk data yang bersifat sangat rahasia : ketika bocor akan sangat mempengaruni operasional dan menyebabkan kerugian materiil dan immateriil, sedangkan data yang rahasia, operasional terganggu namun tidak menyebabkan kerugian materiil ataupun immateriil.

Mengamankan Data dan Informasi sesuai dengan tingkat klasifikasinya, untuk data yang bersifat sangat rahasia : ketika bocor akan sangat mempengaruni operasional dan menyebabkan kerugian materiil dan immateriil, sedangkan data yang rahasia, operasional terganggu namun tidak menyebabkan kerugian materiil ataupun immateriil.

Ransomware adalah salah satu bentuk malware dengan metodologi cryptovirology, yang mengancam untuk menyebarkan data atau memblokir semua akses ke dalam data tersebut jika pemilik data tidak memberikan sejumlah tebusan.

Ransomware adalah salah satu bentuk malware dengan metodologi cryptovirology, yang mengancam untuk menyebarkan data atau memblokir semua akses ke dalam data tersebut jika pemilik data tidak memberikan sejumlah tebusan.