Hindari Ancaman Cyber, Perketat Perlindungan Keamanan Jaringan

Dengan banyaknya ancaman cyber dan risiko karena rentannya perlindungan keamanan jaringan, sudah seharusnya membuat kita lebih waspada dan memperketat penerapan perlindungan keamanan jaringan. Apa saja risiko yang mungkin terjadi akibat rentannya keamanan jaringan?

Diantara risiko-risiko yang perlu kita waspadai yakni adanya threat ( ancaman ), vulnerability ( kerentanan ) dan impact nya pada asset value. Sebagai contoh : sebuah server terserang DDoS kemudian load CPU menjadi terlalu tinggi dan beban lalu lintas server menjadi sangat berat sehingga tidak bisa lagi menampung koneksi dari user lain (overload) dan juga proses data akhirnya mati.

Oleh karena itu, perlu adanya langkah pencegahan yang perlu dilakukan. Langkah preventif apa yang bisa kita lakukan untuk mencegah terjadinya risiko keamanan jaringan?

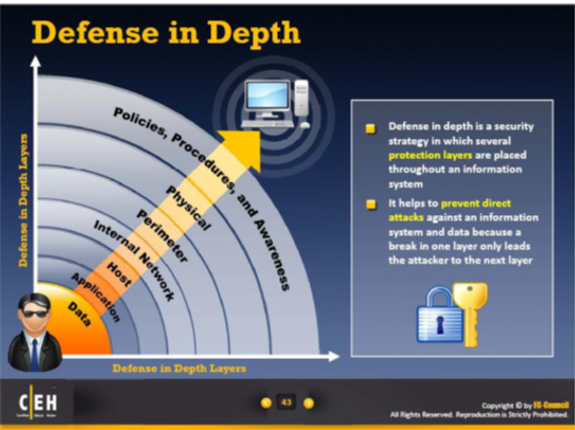

Untuk mencegah terjadinya risiko kerentanan keamanan jaringan, National Security Agency (NSA) menggagas sebuah konsep. Konsep yang biasa disebut “Defense in Depth” ini menerapkan perlindungan secara berlapis yang tidak hanya mengandalkan satu produk atau jasa. Ide dibalik pendekatan Defense in Depth adalah untuk mempertahankan sistem terhadap serangan tertentu dengan menggunakan beberapa metode independen.

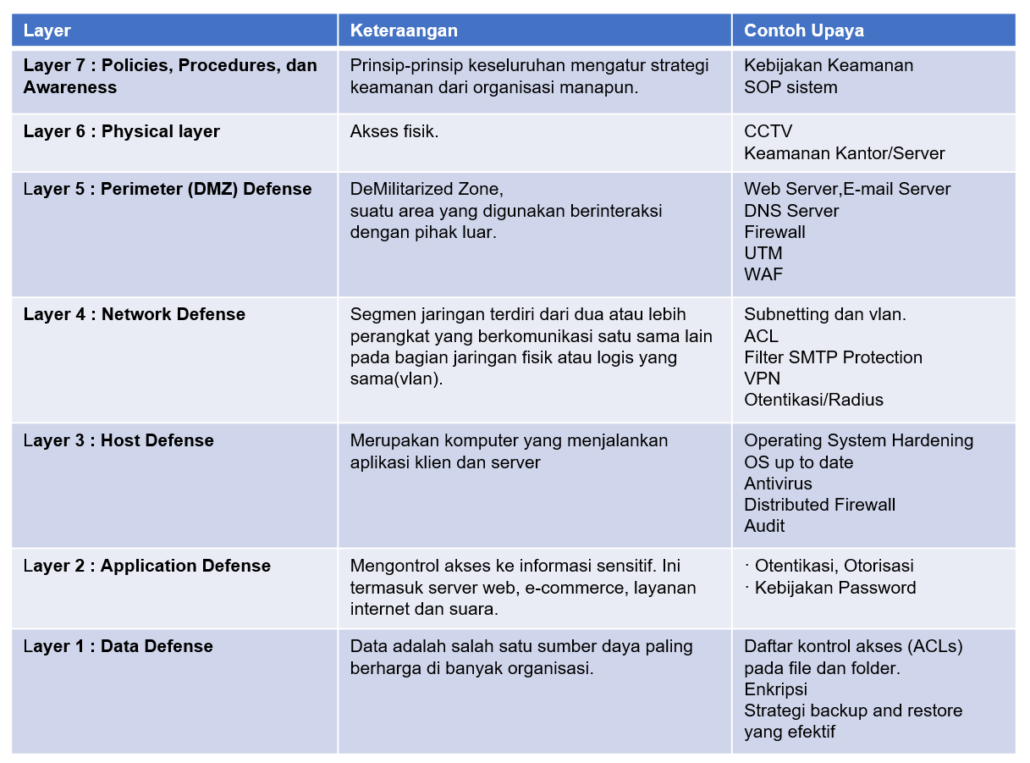

Konsep ini menerapkan 7 layer yang memiliki klasifikasi masing-masing dan peranan yang berbeda-beda sebagaimana ditunjukkan pada tabel di bawah ini :

Berikut ini adalah tahap-tahap penanganan serangan DDoS sebagai langkah perlindungan keamanan jaringan.

1. Tahap Persiapan ( Preparation )

Dalam tahap preparation, perlu adanya persiapan dari sisi personil atau team yang akan menangani hal-hal terkait keamanan jaringan. Kemudian, kita juga perlu menyiapkan tools yang akan digunakan seperti virus removal tools yang terupdate, wireshark untuk melihat traffict di sebuah jaringan dan tools lain yang mendukung penanganan keamanan jaringan. Persiapan selanjutnya adalah persiapan dokumen, misalnya membuat daftar IP yang diperbolehkan atau tidak diperbolehkan melewati jaringan, menyiapkan topologi jaringan dan semua IP yang up to date.

Persiapan Komponen Keamanan jaringan :

- Anti Malware

merupakan sistem perangkat lunak yang berfungsi untuk menangkal program-program jahat yang akan memasuki/menyusup ke dalam jaringan komputer. - Firewall

adalah sebuah sistem atau perangkat yang mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan mencegah lalu lintas jaringan yang tidak aman. - VPN

sebuah koneksi yang bersifat private melalui jaringan publik atau internet, virtual network berarti jaringan yang terjadi hanya bersifat virtual.

2. Tahap Identifikasi ( Identification )

Indikator awal bahwa terjadi serangan pada jaringan adalah mencakup kinerja jaringan yang buruk, layanan tidak dapat diakses atau sistem crash. Kemampuan untuk mengidentifikasi dan memahami sifat dari serangan dan target akan membantu dalam proses penahanan dan pemulihan. Dalam tahap ini, aktivitas apa saja yang perlu kita identifikasi? setidaknya ada beberapa hal yang perlu dilakukan dalam tahap ini sebagaimana ditunjukkan dalam tabel berikut :

3. Tahap Penahanan ( Containment )

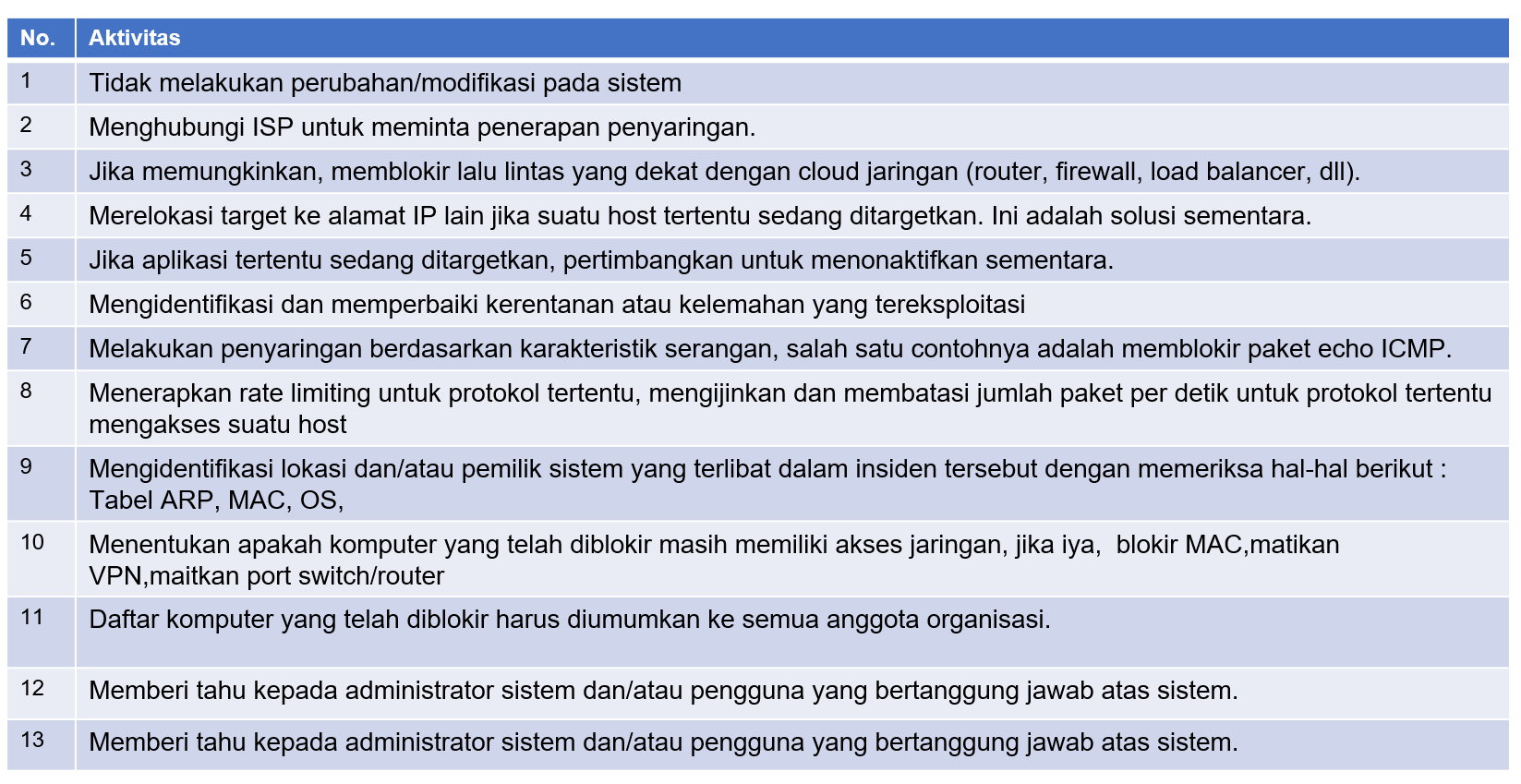

Dalam tahap penahanan ini, ketika ada serangan masuk, maka harus dilakukan penahanan. Rencana penahanan yang telah ditentukan sebelum serangan untuk sejumlah skenario secara signifikan akan meningkatkan kecepatan respon dan mengurangi kerusakan akibat serangan pada jaringan. Berikut ini beberapa aktivitas di tahap penahanan yang dapat kita terapkan :

4. Tahap Eradication

Dalam tahap eradication kita dapat melakukan analisa lebih dalam terhadap barang bukti yang telah ditahan. Pada tahap ini dilakukan proses analisa terhadap beberapa log file yang terdapat pada server, peralatan aktif jaringan, IDS, Firewall, sistem file, dan aplikasi. Pada tahap ini dilakukan analisa forensik dari barang bukti.

5. Tahap Recovery

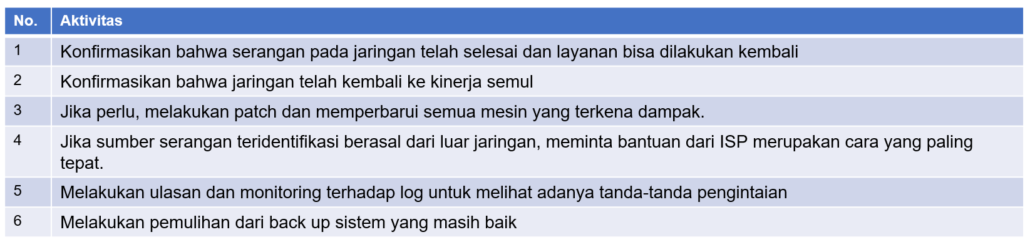

Pada tahap recovery ini, ketika sebuah jaringan atau sebuah sistem telah dipulihkan, penyerang sudah dilumpuhkan dan host sudah terselamatkan. Kita bisa mulai melakukan beberapa aktivitas recovery seperti yang tercantum dalam tabel berikut ini :

6. Tahap Follow Up

Tujuan dari tahap ini adalah untuk :

- Pelaporan, membuat laporan mengenai langkah-langkah dan hasil yang telah didapatkan pada penanganan insiden yang telah dilakukan. Mendokumentasikan dampak dan biaya dari terjadinya insiden serangan pada jaringan.

- Pembelajaran, adalah langkah yang sangat penting yang sering diabaikan. Setelah mengalami serangan, sebaiknya kita menjadikan ini sebagai sarana berbenah misalnya sengan cara melakukan pembaharuan pada SOP, seperti prosedur pengelolaan website, prosedur pengajuan layanan, prosedur autentifikasi dan mendokumentasikan seluruh penanggung jawab layanan agar ketika terjadi serangan bisa secepatnya ditangani.

- Peningkatan kepedulian terhadap keamanan jaringan, dengan melakukan review setelah setiap kejadian.

- Memungkinan pembaharuan pada dokumen-dokumen Standard Operating Procedures , Prosedur Operasi Darurat.

Artikel ini disarikan dari pelaksanaan Techtalk Badan Sistem Informasi UII yang terlaksana pada tanggal 10 Februari 2022. Disampaikan oleh Zain Jamal Husain selaku Security Operations Center Badan Sistem Informasi UII. (GS)